¶ Spam und die ewige Last damit

Ich hatte durch ein paar email Nutzern von Problemen gehört.

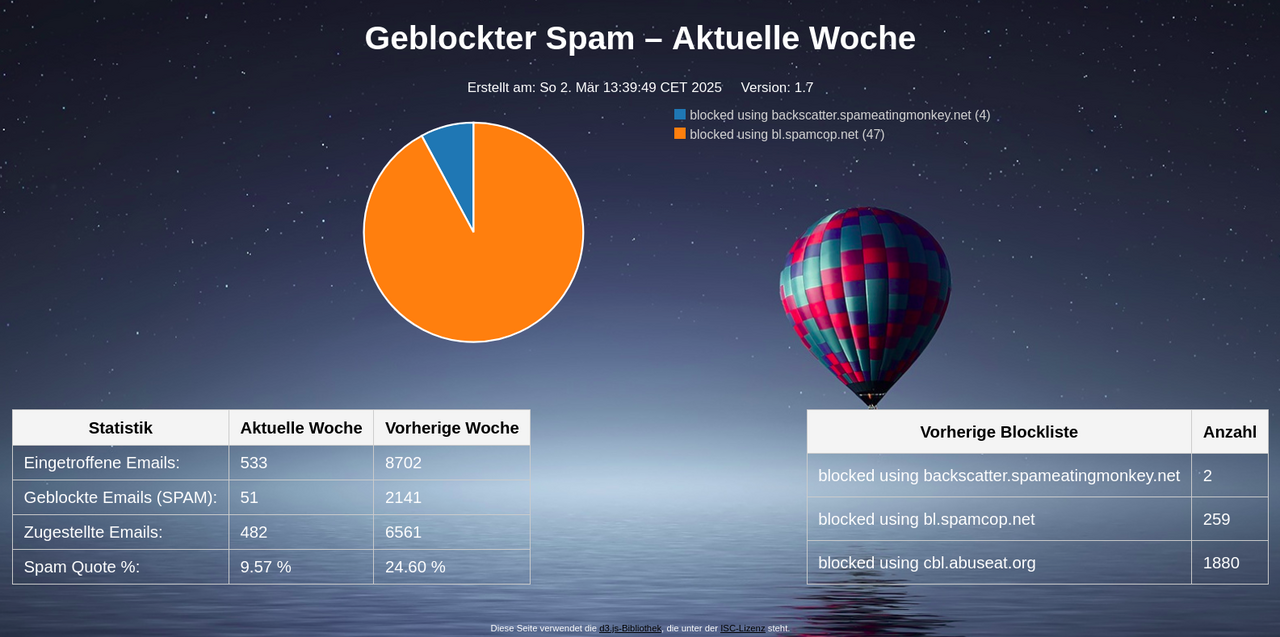

Die Momentaufnahme vom 2.3.2025 zeigt unter „Vorherige Woche" die Situation, die Grundlage dieses Artikels ist. Die „cbl.abuseat.org" hatte extrem viele IP geblockt.

War eine schöne ruhige Phase , leider waren viele „False Positive" dabei.

Unter „aktuelle Woche ist dort nur der halbe heutige Sonntag zu seen, was aber ausreichtm den Unterschied darzustellen.

¶ Was ist passiert?

Der Fehler "Client host blocked using cbl.abuseat.org; Error: open resolver" bedeutet, dass die IP 62.146.23.113 (bzw. möglicherweise ein dazugehöriges Netzwerk) auf der CBL (Composite Blocking List) von Spamhaus gelandet ist, weil dort ein offener Resolver erkannt wurde.

¶ Was ist ein "Open Resolver"?

Ein offener DNS-Resolver ist ein DNS-Server, der rekursive DNS-Anfragen von jedem beliebigen Host im Internet akzeptiert.

Das ist ein Sicherheitsproblem, weil solche offenen Resolver für DNS-Amp-Reflection-Angriffe missbraucht werden können, um DDoS-Attacken durch DNS-Amplification zu fahren.

¶ Warum wird die IP dann gesperrt?

Wenn ein Mailserver (oder eine dazugehörige IP) als "offener Resolver" erkannt wird, landet er auf einer Blacklist, weil:

- Die Betreiber entweder ihr Netzwerk nicht richtig abgesichert haben.

- Es sich um einen missbrauchten oder kompromittierten Server handelt.

- Diese IP für Spam oder Malware-Kampagnen genutzt wird.

¶ Wie kann man das prüfen?

Da der Mailserver die Verbindung blockiert, ist erstmal alles in Ordnung. Wenn man wissen will, warum genau diese IP gesperrt wurde:

Spamhaus-Abfrage direkt für die IP machen:

👉 https://check.spamhaus.org/

Dort die IP 62.146.23.113 eingeben und sehen, warum sie gelistet wurde.

kommt da die Antwort „62.146.23.113 has no issues"

ist die IP bereits wieder von der Blocklist entfernt.

Testen, ob eine IP ein Open Resolver ist:

👉 https://openresolver.com/

Falls du vermutest, dass ein eigener DNS-Server betroffen sein könnte.

¶ Prüfen mit CMDline:

¶ Nachsehen, ob die IP noch auf der Liste ist ...

Achtung reversed IP

- dig +short 113.23.146.62.cbl.abuseat.org

Antwort 127.255.255.254 ? # Bedeutet: war auf der Blocklist.

¶ ist die IP ein open DNS Resolver?

- dig +short test.openresolver.com TXT @62.146.23.113

Wenn hier Timeout kommt, ist es kein Open Resolver

¶ Sollte man was tun?

Nein, dein Mailserver macht alles richtig:

Er blockiert bereits Verbindungen von IPs, die als verdächtig eingestuft werden.

Wir nutzen nur die DNS Server von Hetzner.

Falls du eigene DNS-Server betreibst (z. B. unbound oder bind), stelle sicher, dass rekursive Anfragen nur für dein internes Netz erlaubt sind (allow-recursion { 192.168.1.0/24; }; in named.conf.options).

¶ Fazit:

Jemand versucht, dir Mails von einer IP zu schicken, die auf der CBL-Blacklist von Spamhaus gelandet ist, weil dort ein offener DNS-Resolver läuft oder die IP für Spam missbraucht wird. Dein Mailserver blockiert das richtigerweise mit 554 5.7.1 Service unavailable, also alles gut. 🚀

Als erste Hilfe Maßnahmme habe ich die cbl.abuseat.org vorerst deaktiviert, weil ich ein Problem dort vermute ...

¶ Hier noch ein Hinweis:

Die großen Provider – also zum Beispiel Google, Microsoft und Yahoo – nutzen in der Regel ebenfalls einen Zeitraum von etwa 4 bis 5 Tagen für wiederholte Zustellversuche bei temporären

Fehlern. Das entspricht im Großen und Ganzen auch dem Standard, der von vielen MTA-Implementierungen (wie Postfix) verwendet wird und in RFC 5321 empfohlen wird.Dabei kommen natürlich oft noch zusätzliche Optimierungen und interne Mechanismen zum Einsatz, um beispielsweise bei kurzzeitigen Netzproblemen oder vorübergehenden Fehlern die Zustellung zu maximieren. Die genauen Details und eventuelle Abweichungen von der 5-Tage-Politik sind aber meist interne Parameter, die von Anbieter zu Anbieter leicht variieren und nicht immer öffentlich dokumentiert sind.

Falls Du also eine E-Mail siehst, bei der schon nach einigen Tagen noch kein endgültiger Bounce erfolgt ist, ist das im Prinzip völlig normal – das entspricht dem Standardverhalten, wie es auch bei den „großen“ Mailanbietern der Fall ist.

¶ blockreason.sh

Um mir das Leben leichter zu machen, habe ich mir ein kleines Script geschrieben, das mir die Arbeit der reversed IP zu konstruieren abnimmt.

#!/bin/bash

# Script: blockreason.sh

# Zweck: Überprüft anhand einer IP-Adresse, ob diese eventuell

# mal in der Sperrliste von cbl.abuseat.org stand oder ob es sich

# um einen Open DNS Resolver handelt.

# $Revision: 1.2 $

# Nutzung:

# ./blockreason.sh <IPv4-Adresse>

# Überprüfen, ob genau eine IPv4-Adresse übergeben wurde

if [ "$#" -ne 1 ]; then

echo "Usage: $0 <IPv4-Adresse>"

exit 1

fi

ip="$1"

# IPv4-Adresse in ihre vier Oktette zerlegen

IFS='.' read -r oct1 oct2 oct3 oct4 <<< "$ip"

# Oktette in umgekehrter Reihenfolge zusammenfügen

reversed="${oct4}.${oct3}.${oct2}.${oct1}"

# Übersichtlich formatierte Ausgabe der Eingabe-Daten

echo "-------------------------------"

echo "Eingabe:"

echo " Ziel-IP : $ip"

echo " Reverse Lookup : $reversed"

echo "-------------------------------"

echo

# Sperrliste cbl.abuseat.org prüfen

domain="${reversed}.cbl.abuseat.org"

echo "Prüfung der Sperrliste cbl.abuseat.org:"

echo " Abfrage-Domain : $domain"

echo " Hinweis: 127.255.255.254 bedeutet, dass diese IP gelistet war, aber wieder entfernt wurde."

result=$(dig +short "$domain")

echo " Ergebnis : $result"

echo "-------------------------------"

echo

# Test auf einen Open DNS Resolver

echo "Prüfung: Open DNS Resolver?"

echo " Test-Server : $ip"

echo " Abfrage : dig +short test.openresolver.com TXT @$ip"

open_result=$(dig +short test.openresolver.com TXT @$ip)

echo " Ergebnis : $open_result"

echo "-------------------------------"

¶ Es ist auf jeden Fall hilfreich zu wissen, dass:

- Offene Resolver ein Sicherheitsrisiko darstellen und häufig zu Blockierungen führen, weil sie für DDoS-Angriffe missbraucht werden können.

- Der Mailserver, der ausschließlich DNS-Resolver von Hetzner verwendet, selbst keine Probleme hat – vielmehr sind es eingehende Mails von dynamischen IPs großer Provider, die blockiert werden.

- Die Vorgehensweise, cbl.abuseat.org temporär auszuschließen, in solchen Fällen sinnvoll sein kann.

¶ Geht das auch mit anderen Blocklist Providern?

Ja, das Prinzip lässt sich auch auf viele andere DNS-basierte Blocklisten anwenden. Hier einige Beispiele:

-

Spamhaus:

- SBL: Prüfe, ob die IP in der Spamhaus Block List (sbl.spamhaus.org) gelistet ist.

- XBL/PBL: Ebenso gibt es für weitere Kategorien wie XBL (Exploit Block List) oder PBL (Policy Block List) spezielle Domains.

-

Barracuda Reputation Block List:

- Domain: b.barracudacentral.org

- Hier kannst Du ähnlich vorgehen, indem Du die umgekehrte IP mit der entsprechenden Domain abfragst.

-

SpamCop Block List:

- Domain: bl.spamcop.net

- Auch hier funktioniert der Ansatz: IP umkehren und an die Domain anhängen.

-

SORBS:

- Beispielsweise dnsbl.sorbs.net

- Viele SORBS-Dienste nutzen den gleichen Mechanismus.

Das Grundprinzip ist meist identisch:

Die zu prüfende IP-Adresse wird in ihre vier Oktette zerlegt, in umgekehrter Reihenfolge zusammengesetzt und dann als Subdomain an die jeweilige Blocklist-Domain angehängt. Mit einem Tool wie dig kannst Du dann abfragen, ob und welcher Eintrag vorhanden ist.

Falls Du ein Script für eine oder mehrere dieser Blocklisten erstellen möchtest, lässt sich das relativ einfach erweitern – ähnlich wie im Beispiel für cbl.abuseat.org. Die Struktur bleibt gleich, lediglich die Domain ändert sich.

Diese Abfragen sind nützlich, um festzustellen, ob eine IP-Adresse in einer Blockliste gelistet wurde oder ob sie evtl. als Open Resolver missbraucht wird.